秒待つ

秒待つ

秒待つ

秒待つ

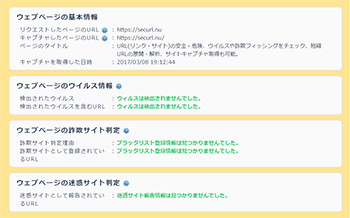

SecURLがあなたのかわりに、リンク先のホームページに訪問。安全・危険度を判定し、危険度とともに、サイトの構成を訪問前に確認することができます。 ご自身のPCを危険さらすことなく、事前に危険度を判定できる仕組みとなっております。とくに危険とされる海外サイトもリスクゼロで訪問・閲覧することができます。

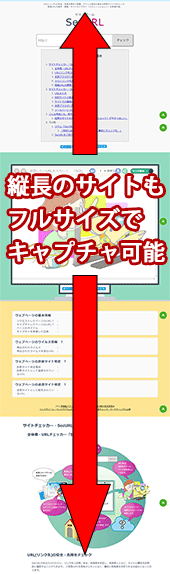

アクセスはSecURL内で動作する仮想ブラウザで行われ、閲覧者の皆様に危険が及ぶことはありません。 サイトの状況にはフルサイズの画像にて表示され、目的のサイトのすみずみまで目視することが可能となっております。 作成されたキャプチャには個別のURLが与えられ、お知り合い等にそのURLを連絡することでキャプチャを共有することも可能になっています。

仮想ブラウザ内で表示された画像にはリンクの情報も取得されており、画像上よりリンクをクリックすることができます。

もちろん、そのリンクもSecURLが調査しにいきますので、

ご自身のPCに危険が及ぶことはありません。

サイトを構成するさまざまなページまでSecURLでチェックしながら、閲覧することができます。

なお、ツールバーのリンク表示スイッチの のON/OFFを切り替えることにより、

明示的にリンクを赤枠表示させることができます。

のON/OFFを切り替えることにより、

明示的にリンクを赤枠表示させることができます。

短縮URL・短縮リンクを用いた不正な転送も展開・解析が可能です。 最終転送先のサイトの状況まで確認できるため、見知らぬリンクをクリックする前にはぜひチェックに用いてください。

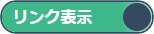

赤枠内に目的のサイトのURLを入力して、「チェック」をクリックしてください。

サイトの情報を取得中の表示がされている間、しばらくお待ちください。

サイトの情報が取得すると構成ファイルを検査して脅威の有無(ウイルス・詐欺サイト等)を調べて表示します。

仮に脅威が有りとして、閲覧者の皆様には危険が及びません。

仮想ブラウザに表示にサイトがキャプチャされて表示されます。

スイッチを切り替えてリンクの赤枠表示・非表示ができます。

このリンクをクリックするとさらにそのクリック先をSecURLが調べてブラウザに表示します。

仮想ブラウザの下部に、調査内容の詳細が表示されます。

調査したウエブページのウイルス情報として、どのURLにどのようなウイルスを発見したのか、または発見されなかったのか。

ウエブページが詐欺サイトとして登録されているか、ほか、各種迷惑サイトとして登録されていないかなどの情報が詳細に表示されます。

仮想ブラウザの戻る・進むを制御します。スマホ版には非実装です。

現在のURLを表示しています。ここに目的のサイトのURLを入力して「GO」を押すとSecURLは動きだします。

目的のサイトが表示されるまでに時間を要する場合には、ここの秒数を増やしてください。スマホ版はメニューの中にあります。

現在表示されているサイトの画像をフルサイズにてダウンロードできます。スマホ版はメニューの中にあります。

現在表示されているサイトの画像をサーバー上で保存し、その閲覧用のURLを表示します。他の方見せたい場合など共有したい場合などに お使いください。スマホ版はメニューの中にあります。

現在表示されているサイトに存在するリンクを赤枠で表示します。隠しリンクもすぐに見つけることができます。スマホ版はメニューの中にあります。

危険度の調査が目的でなくとも、SecURLは、キャプチャ(スクリーンショット)ツールしてご活用いただけます。

危険度の調査が目的でなくとも、SecURLは、キャプチャ(スクリーンショット)ツールしてご活用いただけます。

ご自身のPC、ブラウザに専用ソフトウエア、アドオンをインストールすることなく、

お気軽にユーティリティーとして使用することができます。

SecURLは、通常ではおさまりきらない縦長のサイトでも、自動調節し、特大画像として、キャプチャしますので、

提案資料など、業務一般にても、ぜひ、お使いください。

キャプチャ(スクリーンショット)ダウンロード方法

URL入力欄にURLを入力しサイトチェックを行います。

サイトの画像がSecURL仮想ブラウザに表示されたら、SecURL仮想ブラウザのツールバーより

ダウンロードボタンをクリックするとお手元のPCにダウンロードが開始されます。

ダウンロードボタンをクリックするとお手元のPCにダウンロードが開始されます。

コラム目次2017/05/06 Google Docsのドキュメント共有を装ったフィッシング攻撃

2017/05/04「サポート詐欺」急増

2017/04/11 WORDPRESSのハッキング

情報セキュリティ10大脅威 2017」の順位を発表

インターネットバンキングマルウェアに感染させるウイルス付メールに注意

脅威への対策

攻撃は知人がGoogle Docsでドキュメントを共有したことを知らせる内容のフィッシングメールを通じて拡大していったという。メッセージ内のリンクをクリックするとGoogleの正規のログイン画面が表示され、「Google Docs」にGmailと連絡先へのアクセスを許可するように求められる。

しかし、このGoogle DocsはGoogleとは無関係の攻撃用Webアプリであり、アクセスを許可するとGmailアカウントを通じて連絡先に同様のフィッシングメールを送信するとのこと。

Googleでは攻撃者のアカウントを無効化し、偽ページやアプリの削除、Safe BrowsingやGmailなどの更新といった対策のほか、再発を防止するための対策を行った。攻撃は1時間ほどで食い止められ、影響を受けたGmailユーザーは0.1%未満とのことだ。

出典【スラド】Google Docsのドキュメント共有を装ったフィッシング攻撃が発生

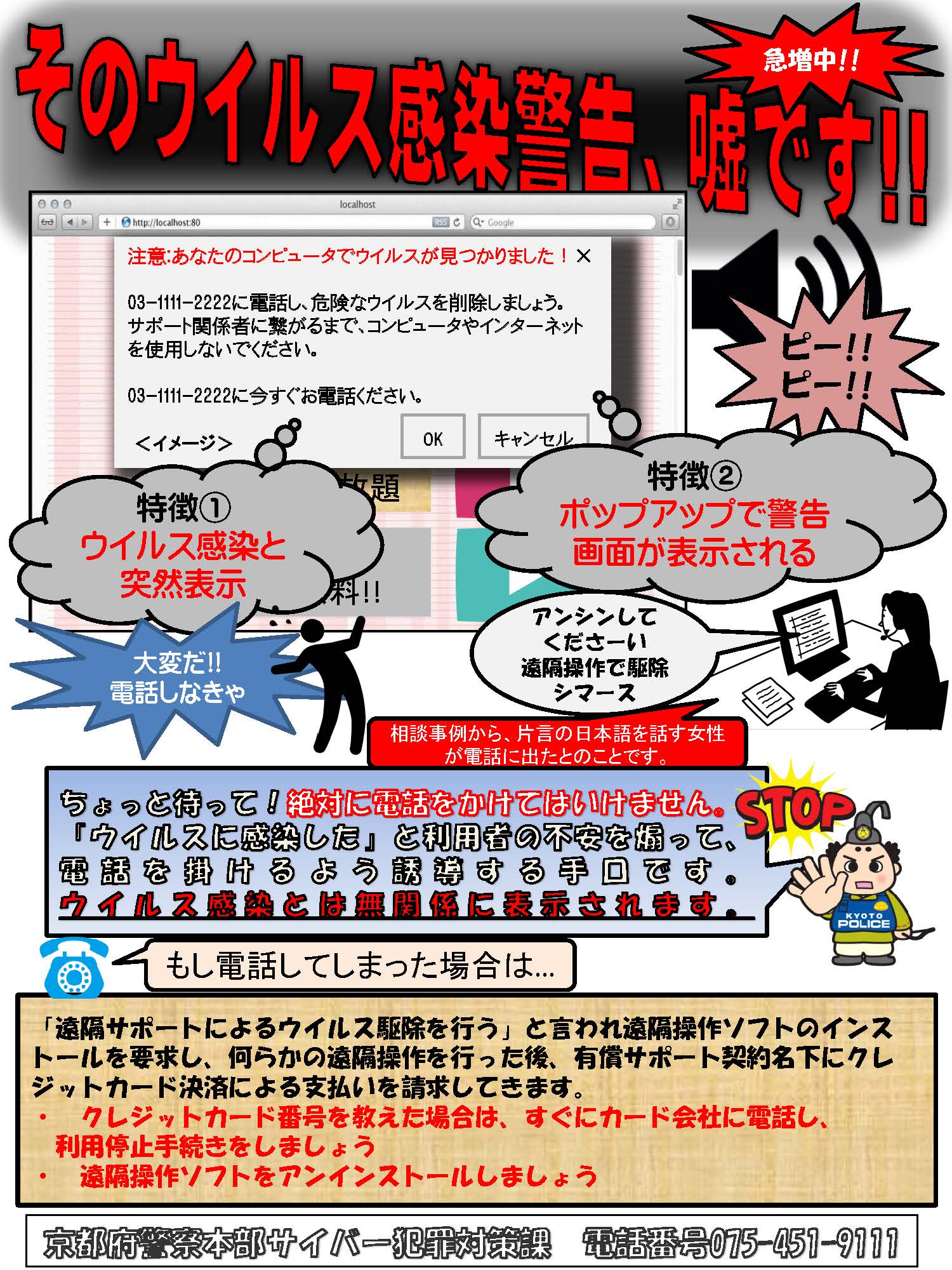

サイトに、(ウイルスに感染している・ファイルが壊れているなどの警告などの)アラート画面を組み込んでおいて、

訪問者にアラート画面と電話番号をみせることにより、電話をかけさせ、サポート・修復料を支払わせるという、

詐欺が、急増しております。

サイトに、(ウイルスに感染している・ファイルが壊れているなどの警告などの)アラート画面を組み込んでおいて、

訪問者にアラート画面と電話番号をみせることにより、電話をかけさせ、サポート・修復料を支払わせるという、

詐欺が、急増しております。

電話をすると応答する相手は、かたことの日本語の女性がおおく、

遠隔リモートツールをダウンロードさせ、さらに被害が大きくなっていると、

不安をあおり、クレジット決済・電子マネーの購入などで、金銭をだましとる手法です。

画像出典 京都府警 サイバー犯罪対策より

「サポート詐欺」の対策(京都府警 サイバー犯罪対策より)

1.電話をかけない

2.クレジットカード情報を相手に伝えてしまった場合は、カード会社に連絡する

3.遠隔操作ソフトをダウンロードした場合は、アンインストール(消去)する

「サポート詐欺」の新聞記事など

【東京新聞】「サポート詐欺」急増 不安をあおる巧妙な手口 記者が体験

(リンク切れ)http://www.tokyo-np.co.jp/article/national/list/201704/CK2017041702000123.html

昨今、WORDPRESSというサイト作成の便利なツールが大流行していますが、 ツール自体のアップデートを怠ると、ハッキングされてしまう自体に陥ります。 結果、ウイルス等を埋め込まれ、閲覧者に被害を及ぶ事態となります。 [JPドメインWeb改竄速報] では、現在進行形で改ざんされたWebサイトの一覧がまとめられています。その数の多さには驚くばかりですが、 ほどんどが、先のWORDPRESSの未アップデートに起因するところになっております。

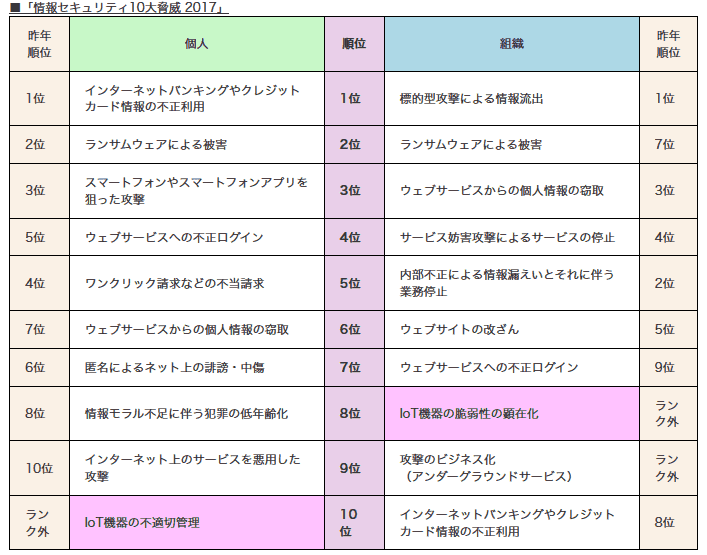

IPA(独立行政法人 情報処理推進機構)が

情報セキュリティ10大脅威 2017」の順位

を発表しました。

「情報セキュリティ10大脅威 2017」は、2016年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案から、IPAが脅威候補を選出し、情報セキュリティ分野の研究者、企業の実務担当者など約100名のメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い、決定したものです。

2017年も昨年同様に「個人」と「組織」という異なる視点で10大脅威を選出しています。

また、

コンピュータウイルス・不正アクセスの届出状況および相談状況

も発表されております。

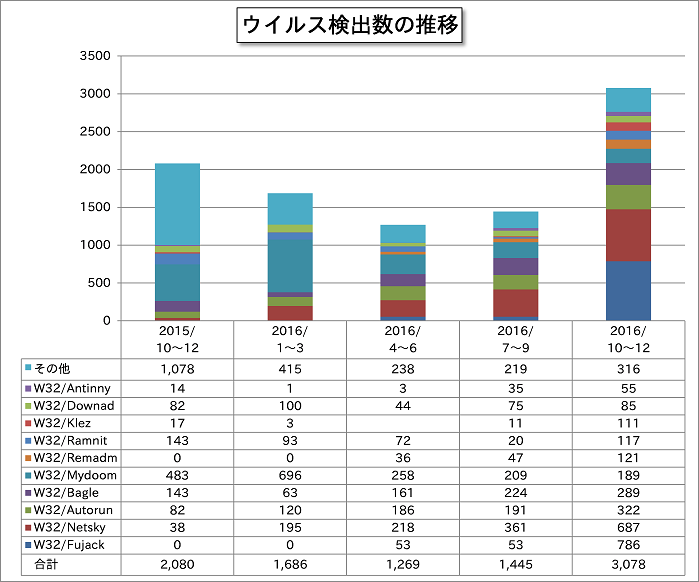

これをみると、昨年末は不正プログラムの検出数は、急上昇しており、やはり侮れない状況になっています。

これをみると、昨年末は不正プログラムの検出数は、急上昇しており、やはり侮れない状況になっています。

同様に、ウイルス数検出数の推移も上がっており、かつ多様化していることがうかがえます。

同様に、ウイルス数検出数の推移も上がっており、かつ多様化していることがうかがえます。

一般財団法人日本サイバー犯罪対策センターJC3より

インターネットバンキングマルウェアに感染させるウイルス付メールに注意

が現在でています。

「これらのウイルス付メールの添付ファイルを開き、インターネットバンキングマルウェアに感染すると、金融機関関連情報が窃取されることなどにより、インターネットバンキングの不正送金などの犯罪の被害にあうおそれがあります。」

同様に、警察庁からも出ていました。

【コンピュータウイルス付メール情報】「写真」「写真のみ 不足し」「写真 ご送付いただきまして ありがとうございます」「様写真」「Re:写真ありがとうございます」等と題するメールが配信されています。このメールの添付ファイルは写真を装ったウイルスですので、開かないでください。

— 警察庁 (@NPA_KOHO) 2017年1月18日

警視庁犯罪抑止対策本部から警告されています。

【サイバー犯罪対策課】

— 警視庁犯罪抑止対策本部 (@MPD_yokushi) 2017年1月17日

ウイルス付メールが拡散中!件名は「取引情報が更新されました」「【発注書受信】」「備品発注依頼書の送付」「依頼書を」「送付しますので」「発注依頼書」「(株)発注書」。添付ファイルは書類等を装ったウイルスです。ご注意ください!

先のJC3に具体例が出ていました。

ウイルス付メールの具体例

2017年2月14日午後3時 更新

※青字は下記のランダムな文字列が入ります

A:英字

X:英字または数字

0:数字

【送信日】

2017年2月14日

【件名】

※次の19種類のいずれかになります

①doc

②scan

③Re:

④Fwd:

⑤IMG

⑥invoice

⑦payment

⑧photo

⑨transfer

⑩cargo

⑪parcel

⑫foto

⑬image

⑭copy

⑮transf.

⑯report

⑰bill

⑱pay

⑲inv.

【添付ファイル】

IIVI0000000000000.zip

【本文】

※次の5種類のいずれかになります

① ________

私のiPhoneから送信された

② ________

お世話になっております。

③ ________

【完成図・成績表】

④ ________

ご確認宜しくお願いします。

⑤ ________

電話設備最終機器で定価見積の増減作成しました。

確認お願い致します。

【件名】

※次の2種類のいずれかになります

①口座引落

②支払条件確認書

【添付ファイル】

A支払条件確認書.doc.zip

【本文】

(※)

(※)本文なし

さて、上記の脅威に対して対策は?

PCのアンチウイルスソフトを最新保つ

まずは、お手元のパソコンおよびデバイスにセキュリティソフトを導入し、

常に最新に保つことも重要事項の1つです。

ノートン セキュリティ

日本ではかなりの歴史をもつ定番ソフト。やや動作が重いが難ですかね。

カペルスキー

ロシア製だが、動作は軽く、検出力も優れている。

AVG

海外製だが、この製品の無料版は、無料と思えないくらい強力で愛用者も多い。インストールは無料体験版と無料版を間違えないこと。

番外編

FORTIGATE

ネットワークの中間地点に配置して、PCの前で、ウイルスなど危険性のあるものを防御してくれるハードウエア製品。お値段は高いが、もはや定番か。

訪問者のかわりに、サイトに訪問し、安全危険の判定とサイトキャプチャ(※)を行い、ウエブアクセスの悪質危険なリスクを軽減するサービスを是非活用してください。

SecURLは、安全危険の判定はもとより、特大サイズのサイトキャプチャをとり、すみずみまで、チェックすることが可能です。

短縮URL(※)使用し、遷移先を隠ぺいしている場合があるので、やはり知らないURLには注意が必要です。

短縮URLは、もともと長いURLを短くするためのものでしたら、昨今、不正なURLの隠ぺいに利用され、

ドメイン名で判断できないので、知らず知らずに意図しないサイトに誘引されることも、よくあります。

SecURLは、短縮URLを展開、解析し最終遷移先を調査することができる機能も有しています。

是非ご活用ください。

(※)サイトキャプチャとはウエブページをブラウザに表示された状態で画像にすることを意味します。

(※)短縮URLとは、長い文字列のURLを短くしたもの。リダイレクトを利用して本来の長いURLに接続ものをいいます。

プロバイダの回線速度の比較サイトを作成しました。GigaFileSpeedReport。

月間数百万人ギガファイルのトラフィック実測値から

集計しています。回線が遅くて乗り換えを検討する際には参考にしていただけたらうれしいです。

CNET Japan様の「ベスト・オブ・ウェブサービス2016--反響の大きかった10の無料サービス」に選ばれました 「Securl(セキュアール)」は、入力したURLの安全性を診断してくれるサービス。ウィルス情報や詐欺サイト判定、迷惑サイト判定を行ってくれることに加えて、ユーザーの身代わりになってサイトのスクリーンショットを取得してくれるなど、豊富な機能が特徴だ。スクリーンショットの取得時に遅延秒数を指定する機能を備えているため、スプラッシュページを表示するサイトなども問題なく取得可能。

| お名前 | |

| メールアドレス | |

| 内容 |